Peter Harvey

Artículo Original: https://www.unixodbc.org/doc/UserManual/

Bienvenido al Manual de Usuario de unixODBC. Este manual está dirigido a personas que utilizarán unixODBC para acceder a fuentes de datos desde herramientas y aplicaciones desarrolladas por terceros. Este manual complementa el Manual del Administrador y el Manual del Programador, cada uno de los cuales está dirigido a un público más técnico.

Primeros pasos

En este punto, unixODBC ha sido instalado por el administrador del sistema. El administrador del sistema debe haber instalado y registrado al menos un controlador ODBC. Para ello, siga las instrucciones del Manual del administrador.

Necesitará una cuenta en la máquina UNIX/Linux, que también le proporcionará su administrador del sistema. De hecho, si tiene problemas en algún punto de este manual, debería consultar a su Administrador de Sistemas para asegurarse de que todo el software necesario está instalado, las cuentas asignadas y los privilegios concedidos. También es posible que desee hablar con su Administrador de Base de Datos (DBA) para asegurarse de que tiene acceso a su base de datos y para resolver cualquier duda sobre qué controlador utilizar y qué opciones configurar.

A los usuarios de UNIX se les puede dar una amplia variedad de métodos para acceder a los recursos de su cuenta y estos métodos de acceso normalmente caen en una de dos categorías.

- cuenta shell (sesiones telnet y terminal)

- escritorio gráfico

Si se limita a una cuenta shell, no podrá utilizar las herramientas ODBCConfig y DataManager.

Ya estamos listos para empezar a utilizar las herramientas unixODBC. Lo primero que debes hacer es verificar que tienes un DNS de Sistema funcionando. Si no lo tiene; entonces debe crear un DNS de Usuario. Estas tareas se pueden realizar utilizando la herramienta ODBCConfig.

Uso de ODBCConfig

La herramienta ODBCConfig está diseñada para permitirte configurar fácilmente una Fuente de Datos (DSN). Los DSN actúan como un punto de acceso para llegar a tus datos. En muchos casos, crear un DSN es tan sencillo como elegir un controlador, seleccionar un servidor e introducir un nombre para el DSN. De hecho, DSN significa Nombre de Fuente de Datos.

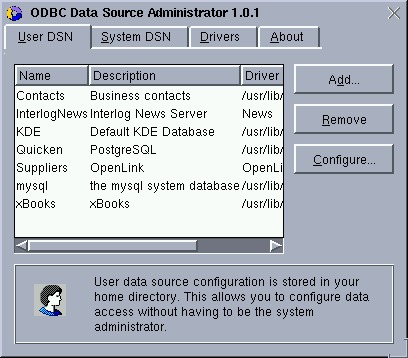

El uso de la herramienta ODBCConfig le resultará bastante intuitivo gracias a su sencilla interfaz gráfica de usuario (véase la Imagen 1), pero debe comprender algunos términos antes de empezar.

Imagen 1

DSN de usuario

Estas son sus fuentes de datos personales. Puede añadir nuevas, eliminar y/o configurar las existentes. La información del DSN de usuario se almacena en una ubicación secreta a la que sólo usted puede acceder. Mantener sus DSN de usuario separados de otros DSN le permite una gran flexibilidad y control sobre la creación y el trabajo con fuentes de datos que sólo son importantes para usted.

DSN de Sistema

Son creados por el Administrador del Sistema. Actúan de forma muy parecida a los DSN de usuario, pero con tres diferencias importantes.

- SÓLO el Administrador del Sistema puede; Añadir, Eliminar y Configurar DSN's del Sistema.

- Los DSN de sistema sólo se utilizarán si el DSN no existe como DSN de usuario. En otras palabras; su DSN de Usuario tiene precedencia sobre el DSN de Sistema.

- Todos comparten la misma lista de DSN de sistema.

Drivers

Los Drivers contienen el código especial necesario para comunicarse con el tipo específico de base de datos con el que se va a trabajar. Suelen proceder del proveedor de la base de datos, pero también pueden encontrarse en el paquete unixODBC. El administrador del sistema es el único usuario que puede instalar y registrar un driver. Usted seleccionará el Driver a utilizar cuando añada un nuevo DSN.

Añadir un DSN

Querrá asegurarse de que tiene al menos un DSN funcionando. Aquí tiene una guía rápida paso a paso para crear su primer DSN de usuario. No lo usaremos todavía porque eso implicará usar otras herramientas y aún no hemos hablado de ellas.

1. Ejecutar ODBCConfig

Esto puede hacerse de varias maneras. Si sabes que tienes un icono o un elemento de menú para ODBCConfig en tu escritorio, ejecútalo utilizando uno de estos métodos. Si no lo tiene, inicie un shell e introduzca el comando ODBCConfig. Debería aparecer una ventana emergente (ver Imagen 1).

2. Añada

Haga clic en la pestaña DSN de usuario para asegurarse de que está trabajando con DSN de usuario. Haga clic en el botón Añadir. Seleccione un driver de la lista. Si la lista está vacía, póngase en contacto con el administrador del sistema; sólo el administrador del sistema puede añadir controladores. En este ejemplo intentaremos utilizar el Controlador de Archivos de Texto. Seleccione el Driver de Archivo de Texto si lo tiene disponible.

3. Editar Opciones

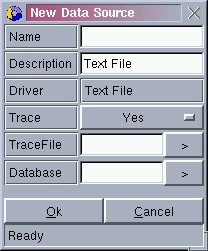

Aparecerá una lista de opciones DSN que puede editar. La Imagen 2 muestra las opciones para el controlador de archivos de texto, pero es posible que tenga un conjunto diferente de opciones si ha seleccionado un controlador distinto. Las opciones comunes son: Nombre (debe introducirse un nombre único). Descripción, Trace y TraceFile.

Imagen 2

Introduzca un nombre único, escriba un comentario, desactive Trace y haga clic en Ok para guardarlo. Puede hacer clic en Configurar, en la ventana principal, para volver a estas opciones en cualquier momento en el futuro.

4. Ya ha terminado

Observa que ahora tienes tu nuevo DSN listado en el formulario principal. Esto significa que puede intentar utilizarlo en cualquier herramienta o aplicación que utilice DSNs ODBC para el acceso a datos. Esto incluye muchas aplicaciones como procesadores de texto y hojas de cálculo. Puede probar su DSN utilizando el DataManager.

Resumen

ODBCConfig es una herramienta útil para PowerUsers pero es lo suficientemente simple para que casi cualquier usuario pueda usarla. ODBCConfig expone la razón más importante para usar ODBC para acceder a sus datos; la habilidad para usted o su Administrador de Sistemas de cambiar la Fuente de Datos para sus herramientas y aplicaciones. Por favor, tómese un tiempo para familiarizarse con ODBConfig y sus opciones de Driver, quizás siéntese con alguien que sea un poco más técnico y hable sobre ello durante uno o dos minutos. Será recompensado.

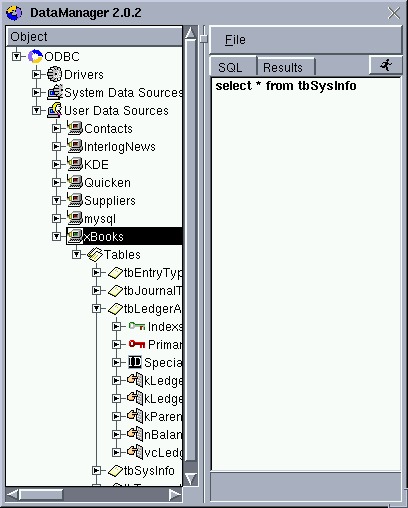

Uso del DataManager

El DataManager es una gran herramienta gráfica para explorar sus fuentes de datos. Le permite explorar sus Fuentes de Datos de una manera similar a la exploración de su sistema de archivos. El DataManager (ver Imagen 6) está dividido en dos vistas. A la izquierda se encuentra la vista en árbol. La vista en árbol es donde puede desglosar la información que le interese. A la derecha tiene una vista detallada. La vista detallada muestra cualquier detalle que pueda estar disponible para el elemento seleccionado en la vista en árbol.

Al igual que ODBCConfig, puede ejecutar el DataManager de varias formas. Una forma es ir a un intérprete de comandos e introducir el comando DataManager. Aparecerá una ventana similar a la de la Imagen 6.

Imagen 6

A continuación, despliegue los nodos para acceder a la información que le interese. Se le pedirá que inicie sesión si intenta profundizar más allá de una Fuente de Datos. En ese caso, introduzca el nombre de usuario y la contraseña que le proporcionó el administrador de la base de datos o el administrador del sistema. Sabrá que ha iniciado sesión cuando la pequeña pantalla del ordenador cambie de Rojo a Verde.

Una de las Vistas Detalladas más interesantes se produce cuando selecciona un elemento de Fuente de Datos en la Vista en árbol cuando ha iniciado sesión en ella (la pequeña pantalla del ordenador es Verde). La Vista Detallada es un editor SQL. Esto sólo es útil si conoce el lenguaje de comandos SQL, pero para aquellos que no lo conocen... puede ser muy útil.

Resumen

La herramienta DataManager es una buena manera de probar un DSN y luego ver qué recursos están disponibles dentro de la fuente de datos. También es muy fácil de usar.

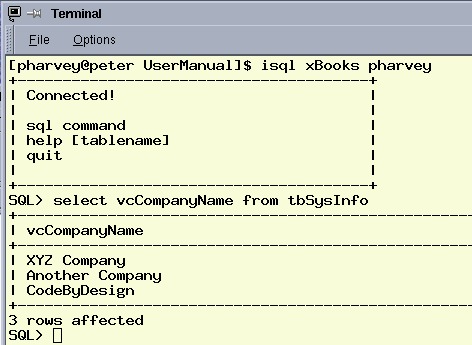

Usando isql

Esta es una herramienta de línea de comandos. Esto significa que puedes utilizarla incluso si no estás trabajando en un Escritorio Gráfico (por ejemplo; en una sesión telnet). Esta herramienta está diseñada para usos más avanzados de unixODBC. Puede utilizar isql para probar una conexión, pero está diseñado para ser utilizado por aquellos que tienen experiencia con el Lenguaje de Consulta Estructurado (SQL). Probablemente no quieras utilizar esta herramienta si no estás familiarizado con SQL.

isql le permite;

- conectarse a su Fuente de Datos (usando un DSN)

- enviar comandos SQL a la Fuente de Datos

- recibir resultados de la Fuente de Datos

Esta herramienta puede actuar en modo batch o en modo interactivo. La Imagen 3 muestra una simple sesión interactiva.

Imagen 3

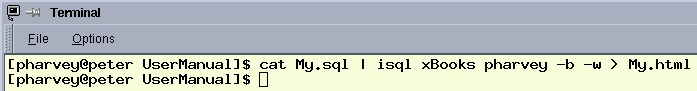

La Imagen 4 muestra un ejemplo de isql en modo batch. Observe que se le indica que ejecute una consulta similar a la anterior, pero esta vez procedente de un archivo ( Mi.sql ).

Imagen 4

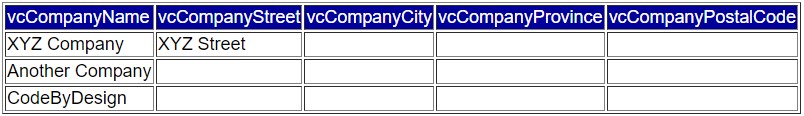

El ejemplo de la Imagen 4 también formatea los resultados en una tabla HTML y los envía a un nuevo archivo ( Mi.html ). La Imagen 5 muestra la tabla HTML resultante.

Imagen 5

Resumen

isql es una potente herramienta para trabajar SQL y acceder a su fuente de datos, pero es más para el usuario avanzado.

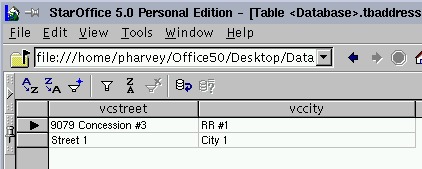

StarOffice 5

StarOffice es una aplicación similar en objetivos a MS Office. Puede descargarse una versión gratuita, para uso no comercial, desde el sitio web de StarDivisions. La Imagen 7 muestra una tabla PostgreSQL siendo explorada en StarOffice. Puede utilizar datos ODBC, pero puede resultar complicado ponerlo en marcha. He aquí algunas cosas a tener en cuenta sobre el uso de StarOffice con unixODBC. Asegúrese de que unixODBC está instalado en su máquina antes de intentar usar ODBC de StarOffice en UNIX.

Imagen 7

Q. StarOffice desaparece cuando intento cargar una lista de DSN ODBC y aparece un error en mi ventana de terminal sobre la falta de algún archivo de biblioteca...

A. Si tiene StarOffice 5.0 puede intentar añadir lo siguiente a su script de inicio de soffice export LD_PRELOAD=/usr/lib/libodbc.so Su script de inicio de soffice se encuentra en Office50/bin/soffice y puede editarse con cualquier editor de texto. Si no está seguro de dónde está libodbc.so o dónde está soffice, puede utilizar el comando find de UNIX.

Sin embargo, con la versión de StarOffice 5.1 y posteriores, todo lo que tiene que hacer es añadir la ruta a libodbc.so a /etc/ld.so.conf o a su variable de entorno LD_LIBRARY_PATH.

Q. ¿Funcionan todos los controladores ODBC con StarOffice?

A. StarOffice es muy exigente con los controladores ODBC. StarOffice necesita muchas características ODBC para aceptar un controlador. Dos controladores que se sabe que funcionan son: 1. PostgreSQL y 2. MySQL. Se está trabajando activamente en otros controladores.

Resumen

StarOffice es una "estrella" en ascenso en el mundo UNIX. Puede combinar StarOffice con unixODBC para acceder a sus datos. Con StarOffice y unixODBC puede extraer sus datos en una hoja de cálculo, un procesador de textos o incluso crear formularios web basados en sus datos.

Conclusión

unixODBC viene con una variedad de herramientas útiles y potentes que le permiten configurar su acceso ODBC y trabajar con sus datos ODBC. Familiarizarse con estas herramientas es un gran comienzo para utilizar tu ODBC en aplicaciones como procesadores de texto, hojas de cálculo e incluso aplicaciones desarrolladas en tu empresa de empleo. Espero que las disfrute. Envíeme sus comentarios y/o sugerencias por correo electrónico, [email protected].